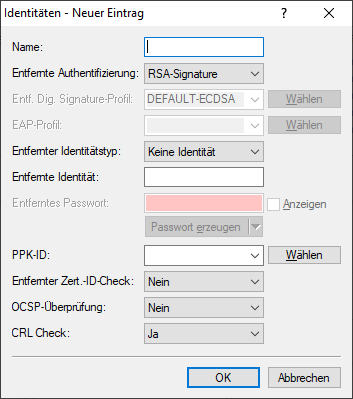

In dieser Tabelle konfigurieren Sie weitere entfernte Identitäten. Diesen Namen wählen Sie bei der Gruppierung von entfernten Identitäten unter Identitäten-Liste aus.

- Name

- Enthält den eindeutigen Namen dieses Eintrages.

- Entfernte Authentifizierung

- Legt die Authentifizierungsmethode für die entfernte Identität fest.

- Entf. Dig. Signature-Profil

- Falls als Entfernte Authentifizierung "Digital-Signature" ausgewählt wird, dann geben Sie hier den Profilnamen des entfernten Digital-Signatur-Profils an.

- Entfernter Identitätstyp

- Zeigt den ID-Typ an, den das Gerät von der entfernten Identität erwartet. Entsprechend interpretiert das Gerät die Eingabe

unter "Entfernte Identität". Mögliche Angaben sind:

- Keine Identität: Das Gerät akzeptiert jede ID des entfernten Gerätes. Eine Angabe im Feld "Entfernte Identität" ignoriert das Gerät.

- IPv4-Adresse: Das Gerät erwartet eine IPv4-Adresse als entfernte ID.

- IPv6-Adresse: Das Gerät erwartet eine IPv6-Adresse als entfernte ID.

- Domänen-Name (FQDN): Das Gerät erwartet einen Domänen-Namen als entfernte ID.

- E‑Mail-Adresse (FQUN): Das Gerät erwartet eine E‑Mail-Adresse als entfernte ID.

- ASN.1-Distinguished-Name: Das Gerät erwartet einen Distinguished Name als entfernte ID.

- Key-ID (Gruppenname): Das Gerät erwartet den Gruppennamen als entfernte ID.

- Entfernte Identität

- Enthält die entfernte Identität. Die Bedeutung dieser Eingabe ist abhängig von der Einstellung unter "Entfernter Identitätstyp".

- Entferntes Passwort

- Enthält das Passwort der entfernten Identität.

- PPK-ID

- Geben Sie hier den Namen der PPK-ID (Post-quantum Preshared Keys nach RFC 8784) ein aus der Tabelle der PPKs (Post-quantum Preshared Keys).

- Entfernter Zertifikats-ID-Check

- Diese Option bestimmt, ob das Gerät prüft, ob die angegebene entfernte Identität im empfangenen Zertifikat enthalten ist.

- OCSP-Überprüfung

- Mit dieser Einstellung aktivieren Sie die Echtzeitüberprüfung eines Zertifikates via Online Certificate Status Protocol

(OCSP), welche den Gültigkeitsstatus des Zertifikats der Gegenstelle abfragt. Um die OCSP-Prüfung für einzelne VPN-Verbindungen

zu verwenden, müssen Sie zunächst den globalen OCSP-Client für VPN-Verbindungen aktivieren und anschließend Profillisten

gültiger Zertifizierungsstellen anlegen, bei denen das Gerät die Echtzeitprüfung durchführt.

Wichtig: Beachten Sie, dass die Prüfung via OCSP allein den Sperrstatus eines Zertifikates abfragt, jedoch nicht die mathematische Korrektheit seiner Signatur, seine Gültigkeitsdauer oder sonstige Nutzungsbeschränkungen prüft.

- CRL Check

-

Mit dieser Einstellung aktivieren Sie die Überprüfung eines X.509-Zertifikats via Zertifikatssperrlisten (Certificate

Revocation List, CRL), welche den Gültigkeitsstatus des Zertifikats der Gegenstelle abfragt.

Wichtig: Schalten Sie diese Überprüfung nur ab, wenn Sie die Überprüfung auf einem anderen Weg durchführen, z. B. über OCSP.